博文

堡垒机篇:如何预防和杜绝运维人员的操作失误

||

有数据显示,70%故障来自内部人员的操作失误。作为企业的运维人员,其掌握着数据应用服务器的最高权限,如果企业的运维操作不透明,一旦出现任何问题,那么将给企业带来巨大的损失,并且无法定责,因此用户通常通过搭建堡垒机来避免这种失误,以保障自身数据安全。

运维操作不透明存在哪些风险?

企业目前的运维操作流程类似一个“黑盒”,我们并不清楚当前运维人员或代维工程师正在进行哪些运维操作?在哪台设备上执行操作?操作是哪一位来执行?执行的操作是否正确?

由此,日常的运维操作将会存在一定的业务风险,例如失误操作导致关键应用服务异常、宕机;违规操作导致敏感信息泄露、丢失;恶意操作导致线上的敏感数据信息被篡改、破坏;无法有效监控第三方人员的维护操作是否规范与安全;无法有效取证、举证维护过程中出现的问题与责任等。

如何解决运维操作不透明问题?

1、运维策略

从安全运维的角度来看,堡垒机的资源授权满足了主机层面的安全管理需求,但是一旦登录到主机后,运维人员便可对该台主机进行任何的操作,如果出现问题,只能通过堡垒机事后审计来回溯追责。但堡垒机的事后审计是事后行为,审计可以发现问题,但是无法防止问题发生。只有在事前严格控制,才能从源头真正解决问题。

因此针对关键敏感设备,用户可以创建不同的运维策略,并在运维策略中指定是否开启双因子认证、会话水印以及指令黑白名单等审计规则。即使运维人员登录了主机,其在主机中执行的操作,依然处于堡垒机的安全监管之下,提前防范运维风险。

2、敏感指令拦截与阻断

行云管家堡垒机提供体系化的指令审计规则,尤其针对敏感指令可以进行阻断响应或触发审核操作,审核不通过的敏感指令,堡垒机将对其进行拦截,以实现安全监管的目的,保障运维操作的合规、安全、可控。

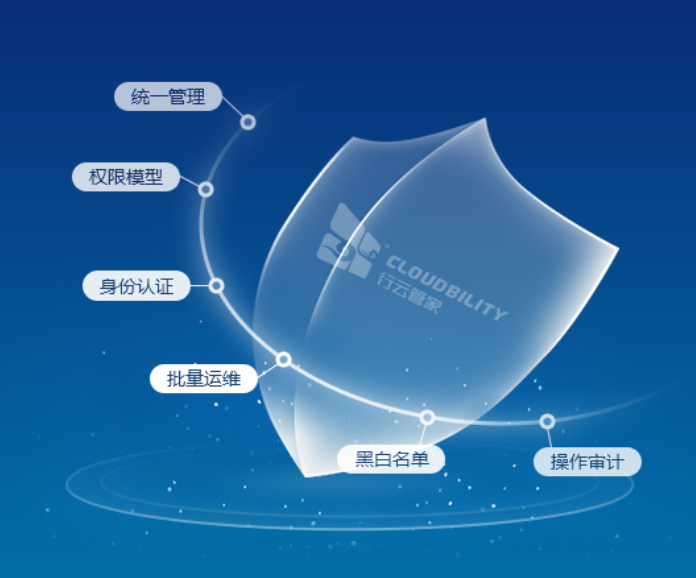

运维操作透明化是企业运维的必经之路,也是数据安全的保障。当然,搭建堡垒机的作用不止于此,更有事前授权、事中控制、事后审计等作用。企业搭建堡垒机是必然选择,行云管家堡垒机是国内领先的运维堡垒机品牌,在IT运维领域长达10年的沉淀和积累,同时也是市面上首款支持Windows2012/2016系统操作指令审计的运维堡垒机。

免责声明:本文中使用的图片均由博主自行发布,与本网无关,如有侵权,请联系博主进行删除。